الويب مكان يزداد ظلمة باستمرار، مليء بالغموض والخطر. ومع ذلك، يأتي معظم الناس إلى الإنترنت للاستفادة من مزايا مثل إخفاء الهوية، التي تمنحهم الوصول إلى معلومات لا تتوفر بطرق أخرى عبر الويب السطحي. يمكن أن يكون وسيلة جيدة للخصوصية وحرية التعبير؛ إلا أنه في معظم الحالات يتحول إلى أداة لسرقة الهوية، أو إصابة البرمجيات الخبيثة، أو حتى التعرض لمشاكل قانونية. كيف يمكنك استخدام الويب المظلم بأمان في عام 2025/2024؟ لننتقل إلى الخطوات.

فهم الويب المظلم

الآن، قبل تقديم نصائح الأمان، سنوضح أولاً ماهية الويب المظلم. الويب المظلم هو ذلك الجزء من الإنترنت الذي لا تفهرسه محركات البحث مثل جوجل. للوصول إليه، يتطلب استخدام برامج معينة، أحدها هو متصفح تور. وغالبًا ما يُخلَط بين الويب المظلم والويب العميق، الذي هو الجزء غير القابل للبحث علنًا والذي يحتوي على قواعد بيانات خاصة أو محتوى محمي الدفع.

يجب ألا ننسى أن الويب المظلم ليس بالضرورة غير قانوني. إنه ببساطة المعبد المزدوج لأولئك الذين يفضلون الخصوصية وأيضًا لأولئك الذين يستغلونه لتحقيق الربح من خلال الأنشطة الإجرامية. ولذلك، يصبح من الضروري ضمان سلامتك الشخصية.

ينبغي عليك التحقق: هل من غير القانوني الوصول إلى الويب المظلم؟ 2025

الاحتياطات الأساسية قبل التصفح

1. استخدم VPN موثوقاً به

الشبكة الافتراضية الخاصة (VPN) تتيح لك ببساطة الوصول إلى الويب المظلم. فهي تُشفر حركة مرور الإنترنت الخاصة بك وتخفي عنوان IP الخاص بك، مما يجعل من الصعب للغاية على أي شخص، حتى مزود خدمة الإنترنت أو الجهات الخبيثة، تتبع ما تقوم به.

- VPNs الموصى بها: NordVPN، ExpressVPN، أو ProtonVPN.

- نصيحة الإعداد: قم بالاتصال بـ VPN قبل تشغيل متصفح تور. يُعرف هذا باسم “تور عبر VPN” – طبقة إضافية من إخفاء الهوية.

2. ثبت وقم بتكوين متصفح تور

متصفح تور هو الخيار الأساسي عند الوصول إلى الويب المظلم؛ ومع ذلك، يجب تكوينه لتحقيق أمان كامل.

- قم بتنزيل متصفح تور من المصدر الرسمي فقط.

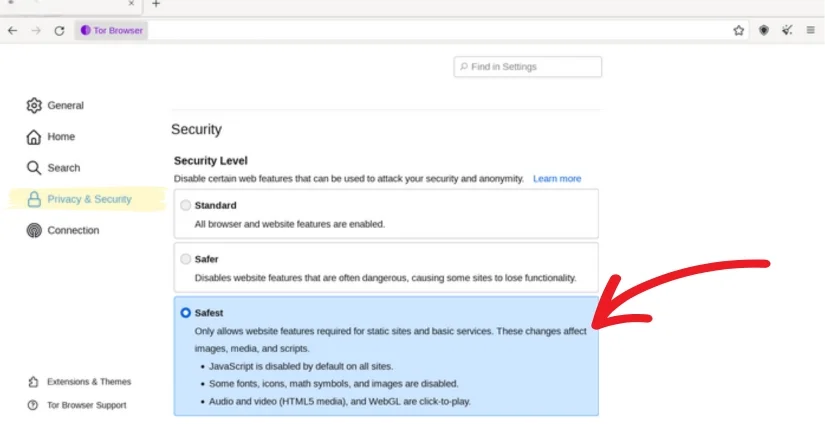

- قم بإيقاف تشغيل جافا سكريبت ضمن إعدادات تور، ثم قم بتكوين الاتصال لتجنب التعرض لاستهداف أو تتبع عن طريق السكريبتات الضارة.

- اضبط مستوى الأمان لإعدادات الخصوصية على “الأكثر أماناً”.

3. أمّن نظام التشغيل الخاص بك

قد يُعرّض نظام التشغيل العادي الذي تستخدمه خصوصيتك للخطر. اختر أنظمة تشغيل تركز على الخصوصية مثل:

- Tails: نظام تشغيل مباشر يعمل من خلال USB دون ترك آثار.

- Qubes OS: نظام تشغيل آمن حيث تُدار الأنشطة المختلفة داخل آلات افتراضية.

4. تجنب استخدام الأجهزة الشخصية

خصص جهازاً مخصصاً للوصول إلى الويب المظلم. سيساعد ذلك في منع أي برمجيات خبيثة أو اختراقات من التأثير على جهاز الكمبيوتر الرئيسي الخاص بك.

دليل خطوة بخطوة للتصفح الآمن

الخطوة 1: خطط لرحلتك

نظرًا لأن الشبكة المظلمة معقدة وواسعة النطاق، استخدم أدلة مثل Ahmia للعثور على مواقع .onion الحقيقية. ليس هناك حاجة للنقر على روابط عشوائية أو غير مثبتة.

الخطوة 2: لا تشارك معلومات شخصية

يجب أن تظل هويتك مجهولة تمامًا، بما في ذلك على سبيل المثال لا الحصر:

- اسمك الحقيقي، عنوان بريدك الإلكتروني، أو أي معلومات يمكن أن تحدد هويتك.

- استخدم بريدًا إلكترونيًا مؤقتًا أو أسماء مستعارة لجميع الاتصالات.

الخطوة 3: كن حذرًا مع التحميلات

توجد ملفات على الويب المظلم قد تحتوي على برمجيات خبيثة مخفية. لا تقم بتحميل أي شيء إلا إذا كان ضروريًا حقًا، وتأكد من فحص كل ملف باستخدام برنامج مضاد للفيروسات قوي مثل Bitdefender أو Kaspersky.

ما هو الأفضل: تور على لينكس، تور على ويندوز، أم تور على Tails؟

تلعب أنظمة التشغيل دوراً حاسماً عند استخدام تور؛ حيث يمكن أن تؤثر معايير الأمان والخصوصية بشكل كبير. إليك مقارنة:

- تور على لينكس: تثبيت تور على توزيعة لينكس، مثل Ubuntu أو Debian، يكون أكثر خصوصية بكثير من استخدامه على ويندوز أو macOS. كما أن لينكس أقل عرضة للبرمجيات الخبيثة وبما أنه نظام مفتوح المصدر فإنه يوفر شفافية أكبر. ومع ذلك، قد يترك بعض آثار نشاطك إذا لم يتم تكوينه بدقة.

- تور على ويندوز: سيكون استخدام تور سهلاً على ويندوز ولكنه أقل أماناً مقارنة بنظام لينكس أو Tails. يحتوي ويندوز على العديد من البرمجيات الخبيثة وآثار التتبع، لذا إذا اخترت هذا الخيار، فاستخدم VPN قوي وقم بتشديد إعدادات المتصفح.

- تور على Tails: تم تصميم Tails خصيصًا لإخفاء الهوية؛ فهو يعمل كنظام تشغيل مباشر ولا يحتفظ بأي آثار على جهازك. كل مرة يتم فيها تشغيل النظام تكون نظيفة، ويأتي مُعداً مسبقًا مع تور. هذا الخيار مثالي لمن لا يرغب في أي تتبع.

إجراءات متقدمة لتحقيق أقصى درجات الأمان

احمِ كاميرتك وميكروفونك

غطِّ كاميرتك وقم بتعطيل الميكروفون لمنع أي تجسس محتمل. يمكن للبرمجيات الخبيثة تحويل هذه الأجهزة إلى أدوات للمراقبة.

قم بتحديث البرمجيات بانتظام

قد تجعلك البرمجيات القديمة عرضة للاستغلال. تأكد من تحديث نظام التشغيل، والـ VPN، ومتصفح تور، وبرنامج مكافحة الفيروسات باستمرار.

المخاطر الشائعة وكيفية التخفيف منها

1. البرمجيات الخبيثة

- المخاطر: يمكن أن تسرق البرمجيات الخبيثة بياناتك أو تعرض جهازك للخطر.

- الحل: استخدم برنامج مكافحة الفيروسات وتجنب المواقع أو التحميلات المشبوهة.

2. هجمات التصيد الاحتيالي

- المخاطر: مواقع وهمية تهدف لسرقة بيانات اعتمادك.

- الحل: تحقق من روابط .onion واستخدم أدلة آمنة.

3. المشاكل القانونية

- المخاطر: زيارة مواقع غير قانونية قد تجذب انتباه الجهات القانونية.

- الحل: التزم بالنشاطات القانونية والأخلاقية، وابحث جيداً عن سمعة الموقع قبل الوصول إليه.

الأدوات لتعزيز الأمان

| الأداة | الغرض | الخيارات الموصى بها |

|---|---|---|

| VPN | تشفير الحركة وإخفاء عنوان IP | NordVPN, ProtonVPN |

| مضاد الفيروسات | كشف وإزالة البرمجيات الخبيثة | Bitdefender, Kaspersky |

| نظام تشغيل آمن | بيئة مركزة على الخصوصية | Tails, Qubes OS |

| مدير كلمات المرور | إنشاء كلمات مرور قوية | LastPass, Bitwarden |

قد يعجبك: كيفية الوصول إلى الويب العميق باستخدام متصفح TOR في 2024 على أي جهاز

أمور يجب تجنبها

- تجنب النشاطات غير القانونية: حتى التصفح البريء قد يقودك إلى محتوى غير قانوني. كن حذرًا وابتعد فوراً عن المواقع المشبوهة.

- لا تثق بسهولة: العديد من مستخدمي الويب المظلم من المحتالين. تحقق دائمًا قبل التفاعل.

- لا تشارك تفاصيل شخصية: يجب التأكيد على ذلك — لا تشارك هويتك الحقيقية أبداً.

الخاتمة

لتصفح الويب المظلم في عام 2024، تحتاج إلى أكثر من مجرد الفضول. تتطلب اليقظة الشديدة والاستعداد الكامل اتباع كل خطوة بعناية، بدءًا من استخدام VPN جيد ومتصفح آمن وصولاً إلى الحفاظ على إخفاء هويتك تمامًا. وبهذا الشكل، ستتمكن من استكشاف أعماق هذا العالم دون التعرض للمخاطر الكبيرة.

ابقَ مطلعاً، وابقَ محمياً، وفوق كل شيء، حافظ على أخلاقياتك. لمزيد من المعلومات، تحقق من المصادر الموثوقة مثل مشروع تور والمجتمعات المعنية بالخصوصية.