دليلك للحفاظ على الأمان أثناء تصفح الإنترنت المظلم

سيستعرض هذا المقال مقدمة شاملة عن الإنترنت المظلم، موضحاً خصائصه وأهميته في الحفاظ على الخصوصية. يناقش المخاطر المرتبطة بتصفحه، مثل التهديدات الأمنية وسرقة الهوية، ويقدم نصائح حول استخدام أدوات مثل الشبكات الافتراضية الخاصة (VPN) ومتصفح تور (Tor). كما يعتبر المقال مرجعاً لفهم كيفية تجنب المواقع الضارة وأهمية تحديث البرامج واستخدام كلمات مرور قوية. احصل على معرفة شاملة حول كيفية تصفح الإنترنت المظلم بأمان وتحسين مستوى الخصوصية لديك.

يُعد الإنترنت المظلم جزءًا مثيرًا للجدل من الشبكة العالمية، والذي يتميز بكونه غير متاح من خلال محركات البحث التقليدية وسطح الإنترنت المعروف. يختلف الإنترنت المظلم عن الإنترنت السطحي، حيث يُستخدم الأول غالبًا لأغراض غير قانونية أو مشبوهة، بينما يُعتبر الثاني منطقة أكثر أمانًا ووضوحًا للمستخدمين. يُمكن الوصول إلى الإنترنت المظلم فقط من خلال برامج محددة، مثل Tor، التي تُتيح للمستخدمين تصفح المواقع بشكل مجهول.

هناك عدة أسباب تدفع البعض لاستخدام الإنترنت المظلم. واحدة من هذه الأسباب هي الرغبة في الحفاظ على الخصوصية والسرية، حيث يُعتبر الإنترنت المظلم ملاذًا آمنًا للمستخدمين الذين يعيشون في بلدان تتعرض فيها حرية التعبير للرقابة. بالإضافة إلى ذلك، يمكن أن يكون الإنترنت المظلم وسيلة للوصول إلى معلومات أو منتجات يصعب العثور عليها في الأماكن العامة أو الطرق التقليدية. ومع ذلك، فإن هذا الاستخدام يأتي مع مجموعة من المخاطر والتهديدات.

إن المخاطر المرتبطة بتصفح الإنترنت المظلم متعددة. فالكثير من المحتوى المتواجد هناك قد يكون غير قانوني، مثل بيع المخدرات أو الأسلحة، مما يعرض المستخدمين للتبعات القانونية. علاوة على ذلك، يمكن أن تكون هناك مخاطر تقنية، مثل البرمجيات الخبيثة والاحتيال، التي تهدد معلومات المستخدمين الشخصية. لذلك، فإن المعرفة

| الإيجابيات | السلبيات |

|---|---|

| الخصوصية العالية | الأنشطة غير القانونية |

| تجاوز القيود الجغرافية | المخاطر الأمنية |

| حماية الصحفيين والنشطاء | صعوبة التمييز بين المصادر الموثوقة وغير الموثوقة |

| الوصول إلى مكتبات ومعلومات خاصة | عدم استقرار الوصول |

إقتراح: الدليل النهائي ل أفضل 5 برامج للتحكم عن بُعد

الأنظمة المتاحة والمدعومة للبرنامج

- Windows: يدعم البرنامج Windows 7 والإصدارات الأحدث.

- macOS: يتوافق مع نظام macOS 10.9 Mavericks والإصدارات الأحدث.

- Linux: يمكن تشغيل البرنامج على معظم توزيعات Linux الشهيرة مثل Ubuntu, Fedora, Debian وغيرها.

- Android: يدعم برنامج Tor انظمة ال Androidd

المخاطرالمحتملة

يعتبر الإنترنت المظلم أحد جوانب الشبكة العالمية الذي يحتوي على محتوى غير مُراقب وغالباً ما يرتبط بالنشاطات غير القانونية. يتضمن هذا الجانب من الإنترنت مجموعة من المخاطر المحتملة التي يمكن أن تؤثر سلباً على الأفراد. واحدة من أبرز هذه المخاطر هي الابتزاز، والذي يمكن أن يحدث عندما يقوم مجرمون بجمع معلومات حساسة عن الأفراد، مثل الصور أو البيانات الشخصية، ويهددون بكشفها ما لم يتم دفع فدية. يعتمد العديد من المجرمين على تقنيات متقدمة لجمع المعلومات، مما يبرز أهمية حماية الخصوصية.

الاختراق

يعد الاختراق من المخاطر الكبرى في البيئة المظلمة.

تعتبر الأجهزة غير المحمية هدفاً سهلاً لقراصنة الإنترنت، الذين يسعون إلى الوصول إلى البيانات الشخصية أو المالية.

يؤثر الاختراق بشكل كبير على الأفراد أو المؤسسات.

يجب اتباع أساليب أمان مثل:

- استخدام كلمات مرور قوية.

- التحديث المنتظم للبرامج.

- يمكن أن يوفر استخدام الشبكات الافتراضية الخاصة (VPN) طبقة إضافية من الأمان عند التصفح.

فقدان البيانات

يُعد فقدان البيانات خطرًا آخر يتعرض له الأفراد أثناء تصفح الإنترنت المظلم.

قد تحدث حالات من فقدان البيانات نتيجة لعمليات الاختراق أو بسبب البرمجيات الضارة التي يتم تنزيلها بشكل غير مقصود.

من الضروري حماية البيانات من خلال:

- إجراء نسخ احتياطية دورية.

- تثبيت برامج مكافحة الفيروسات.

- يجب أن يكون الوعي بالمخاطر حاضراً باستمرار لتفادي العواقب الوخيمة الممكنة.

الحفاظعلىالخصوصية

تعتبر الخصوصية من العوامل الأساسية التي يجب أخذها بعين الاعتبار عند تصفح الإنترنت المظلم. ففقدان الخصوصية قد يؤدي إلى عواقب وخيمة قد تؤثر على الأمان الشخصي والبيانات الحساسة. عند تصفح المواقع غير المراقبة على هذا الجزء من الشبكة، يصبح المستخدم عرضة لمجموعة من المخاطر التي تشمل التهديدات الأمنية وسرقة الهوية. إذا تمكن المتسللون من الوصول إلى معلومات شخصية مثل الأسماء، العناوين، أو معلومات البطاقة الائتمانية، فقد يؤثر ذلك بشكل كبير على حياة الأفراد.

- استخدام التشريعات غير الواضحة والأنظمة الغامضة في بعض البلدان قد يؤدي إلى فقدان الثقة في حماية البيانات.

- الأمن السيبراني لا يعتمد فقط على أدوات الحماية، بل يتطلب الوعي والتعامل بحذر مع المعلومات الشخصية.

- من الضروري اتخاذ تدابير احترازية مثل استخدام الشبكات الافتراضية الخاصة (VPN) أو متصفحات مخصصة لحماية الخصوصية عند الدخول إلى الإنترنت المظلم.

- يجب أن يكون المستخدمون على دراية بالمخاطر المتزايدة التي قد تواجههم في الإنترنت المظلم.

- الأمان الشخصي يعتمد بشكل كبير على وعي المستخدم وقراراته في حماية خصوصيته.

- حماية الخصوصية ليست خيارًا، بل ضرورة لتجنب العواقب المحتملة لتسرب المعلومات الحساسة.

- من المهم أن يظل الأفراد يقظين وأن يكونوا قادرين على تقييم المخاطر دائمًا.

الخطواتاللازمةقبلدخولالTOR

استخدام الشبكات الافتراضية الخاصة (VPN)

تُعتبر الشبكات الافتراضية الخاصة (VPN) من الأدوات الأساسية لحماية الخصوصية أثناء تصفح الإنترنت المظلم. إذ تُوفر VPN طبقة إضافية من الأمان من خلال تشفير بيانات المستخدم، مما يجعل من الصعب على المتطفلين أو السلطات تتبع الأنشطة الخاصة بالمستخدم على الإنترنت. هذا الأمر يعد من الأمور الحيوية نظرًا لأن الإنترنت المظلم ينطوي على مخاطر متعددة، بما في ذلك التعرض للاختراق وإفشاء المعلومات الشخصية.

أحد أهم الإجراءات التي يجب اتخاذها قبل الدخول إلى الإنترنت المظلم هو استخدام شبكة افتراضية خاصة (VPN). تأكد من اختيار خدمة VPN موثوقة مثل NordVPN أو Surfshark، وتأكد من أن الخدمة توفر لك عنوان IP وهمي مخصص. هذه الخطوة ضرورية لأن الاتصال بالإنترنت المظلم باستخدام عنوان IP الحقيقي قد يسهل على مزودي الخدمة الإنترنت أو الجهات الحكومية تتبع أنشطتك.

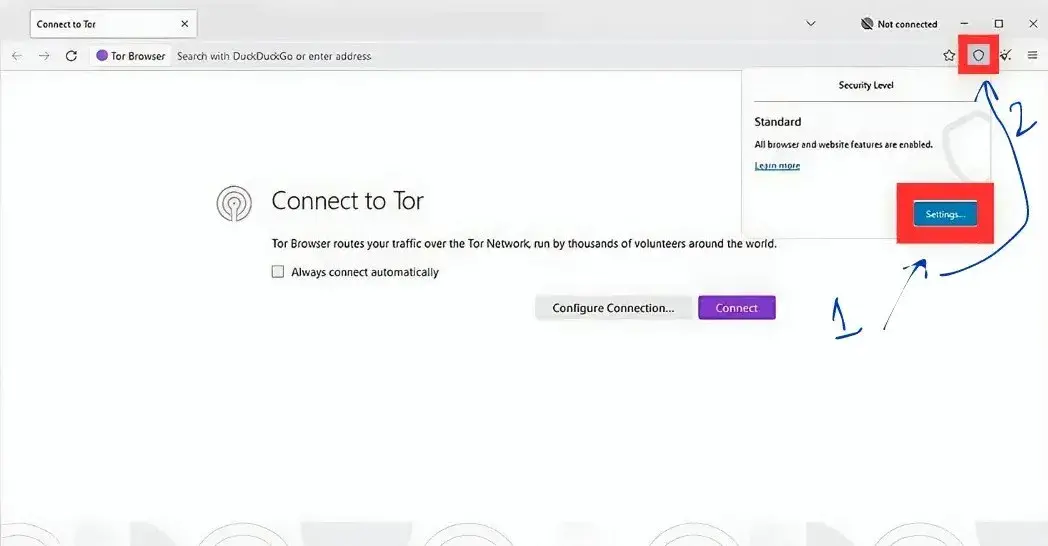

إعداد متصفح “تور” (Tor) بشكل صحيح قبل الإستخدام

يعتبر متصفح تور (Tor) الأداة الرئيسية للوصول إلى الإنترنت المظلم، ويمثل حلاً شائعاً للمستخدمين الذين يسعون إلى ضمان خصوصيتهم وإخفاء هويتهم أثناء تصفح الشبكات غير المشروعة. تمتاز هذه التقنية بتوجيه حركة الإنترنت الخاصة بالمستخدم عبر سلسلة من الخوادم الموزعة، مما يجعل تتبع الأنشطة أكثر صعوبة. لتثبيت متصفح تور، يحتاج المستخدم إلى تحميل النسخة المناسبة لنظام التشغيل الخاص به من الموقع الرسمي لمشروع تور، وهو ما يعتبر خطوة مشتقة للأمان.

بعد الاتصال بشبكة VPN، قم بفتح متصفح “تور” الذي يعد الوسيلة الرئيسية للوصول إلى الإنترنت المظلم. لكن قبل البدء، يجب عليك تعديل إعدادات المتصفح لتعزيز الأمان والخصوصية.

1. قم بالضغط على “Configure Connection“

2. ثم توجه إلى إعدادات الخصوصية والأمان، وغيّر مستوى الأمان من Standard إلى Safest. هذا التغيير يعزز من حمايتك من أي تهديدات محتملة أثناء التصفح.

إقتراح مهم: كيفية تصفح الديب ويب باستخدام متصفح TOR في 2024 لجميع الأنظمة

تجنب المواقع الضارة

- استخدام محركات بحث آمنة: استخدم محركات البحث المخصصة للإنترنت المظلم مثل DuckDuckGo أو Ahmia، حيث تركز هذه المحركات على الخصوصية وتساعدك في تجنب المواقع الضارة والمليئة بالمخاطر.

- التحقق من عناوين المواقع: تأكد من أن عنوان URL يبدأ بـ “.onion” وتجنب الروابط العشوائية أو غير الموثوقة لتجنب محاولات الاختراق والاحتيال.

- تجنب تنزيل الملفات: لا تقم بتحميل أي ملفات من الإنترنت المظلم، حيث قد تحتوي على برامج ضارة، حتى لو كانت تبدو مثيرة للاهتمام.

- حماية المعلومات الشخصية: لا تشارك معلوماتك الشخصية، لأن البيئة ليست آمنة بالكامل، واليقظة الدائمة ضرورية للحفاظ على أمنك.

أدوات لحماية الخصوصية

لزيادة مستوى الأمان أثناء تصفح الإنترنت المظلم، من الضروري استخدام مجموعة من الأدوات الفعالة التي تساهم في حماية الخصوصية. تشمل هذه الأدوات:

برامج مكافحة الفيروسات

استخدام برامج مثل Bitdefender أو Kaspersky التي تقدم حماية متقدمة وتحديثات دورية.

خدمات البروكسي

اختيار خدمة بروكسي موثوقة مثل NordVPN أو ExpressVPN لإخفاء الهوية وتشفير بيانات التصفح.

تشفير البيانات

استخدام أدوات مثل VeraCrypt أو BitLocker لتشفير البيانات وتحويلها إلى رموز غير قابلة للقراءة.

في الختام

تصفح الإنترنت المظلم يمثل تجربة قد تكون محفوفة بالمخاطر، ولذلك من الضروري اتباع الإرشادات المعطاة لاستعادة الشعور بالأمان أثناء استخدام هذه الشبكة الخفية. في ضوء المعلومات المجموعة، يصبح جليًا أن الحذر هو الركيزة الأساسية لسلامة المتصفح. ينصح بشدة بالاستثمار في أدوات الخصوصية مثل الشبكات الافتراضية الخاصة VPN، والتي تنظم الاتصال وتضيف طبقة من الأمان أثناء تصفح المحتوى الغير مرئي على الإنترنت.

إضافةً إلى ذلك، من المهم أن يكون لديك وعي كافٍ حول أنواع المحتوى المتاحة وطرق الوصول إليها. ينبغي للمتصفح أن يحافظ على حذر دائم من الروابط المشبوهة والمحتوى الضار. الاستفادة من الدروس حول كيفية التعرف على المواقع والمصادر الرسمية يمكن أن يساعد في تجنب المخاطر المحتملة. علاوة على ذلك، يُفضل استخدام نظام تشغيل مخصص للخصوصية، مثل Tails أو Qubes، لضمان أقصى درجات الأمان.

أيضًا، يجب الامتناع عن مشاركة المعلومات الشخصية أو الخاصة على هذه المنصات. إن الحفاظ على سرية الهوية أمر بالغ الأهمية، ويمكن ان يساعد في حماية نفسك من المخاطر المحتملة، بما في ذلك الاحتيال والابتزاز. كما يُنصح بمتابعة المجتمعات والشبكات التي تركز على الأمان الرقمي، حيث توفر العديد من الموارد والدروس التي يمكن أن تسهم في تعزيز مهارات المتصفح الأساسية.

وفي الختام، يجدر بالقراء أن يكونوا فضوليين ولكن أيضًا حذرين. إن الإنترنت المظلم يحمل إمكانيات وفوائد عديدة، ولكن الوعي والتحضير الجيد وحدهما يمكن أن يضمنان تجربة تصفح آمنة وفعالة. اتخاذ الخطوات اللازمة يساهم في تعزيز مستوى الأمان الشخصي واستكشاف هذا الجزء من الإنترنت بطريقة موجهة ومدروسة.